こんにちは!イーゴリです。

環境によっては、セキュリティ要件が厳しい場合もあります。

この記事では、AWS が提供する SPLA の RDS SAL におけるセキュリティ設計上の注意点を共有します。

なお、AWS の公開情報にはAWS が提供する SPLA の RDS SALにおけるセキュリティ設計に関する明記がないため、本記事の内容は私の検証結果に基づくものです。

長期的な運用での検証は行えていないため、実施の際は自己責任でご判断ください。

AWS License ManagerのRDS SAL初期設定時にデフォルトセキュリティグループが使用されています。デフォルトセキュリティグループのアウトバウンドルールに許可がない場合、登録エラーが発生します。

Microsoft Remote Desktop Services (RDS) のための Active Directory XXXの登録に失敗しました

The specified domain either does not exist or could not be contacted. Please ensure that the default security group for the specified VPC allow traffic to your domain controllers(s).

そのため、最低限でもデフォルトのアウトバウンドルールに下記の許可ルールを追加する必要があります。

| # | 送信先 | プロトコル | ポート〜 | 〜ポート |

|---|---|---|---|---|

| 1 | 0.0.0.0/0 | udp | 138 | 138 |

| 2 | 0.0.0.0/0 | tcp | 464 | 464 |

| 3 | 0.0.0.0/0 | tcp | 5722 | 5722 |

| 4 | 0.0.0.0/0 | tcp | 42 | 42 |

| 5 | 0.0.0.0/0 | tcp | 49152 | 65535 |

| 6 | 0.0.0.0/0 | udp | 53 | 53 |

| 7 | 0.0.0.0/0 | udp | 389 | 389 |

| 8 | 0.0.0.0/0 | tcp | 389 | 389 |

| 9 | 0.0.0.0/0 | udp | 123 | 123 |

| 10 | 0.0.0.0/0 | tcp | 445 | 445 |

| 11 | 0.0.0.0/0 | icmp | -1 | -1 |

| 12 | 0.0.0.0/0 | tcp | 3268 | 3268 |

| 13 | 0.0.0.0/0 | tcp | 9389 | 9389 |

| 14 | 0.0.0.0/0 | tcp | 88 | 88 |

| 15 | 0.0.0.0/0 | udp | 137 | 137 |

| 16 | 0.0.0.0/0 | tcp | 135 | 135 |

| 17 | 0.0.0.0/0 | tcp | 139 | 139 |

| 18 | 0.0.0.0/0 | tcp | 636 | 636 |

| 19 | 0.0.0.0/0 | tcp | 53 | 53 |

| 20 | 0.0.0.0/0 | tcp | 3269 | 3269 |

| 21 | 0.0.0.0/0 | udp | 88 | 88 |

| 22 | 0.0.0.0/0 | udp | 138 | 138 |

| 23 | 0.0.0.0/0 | tcp | 464 | 464 |

| 24 | 0.0.0.0/0 | tcp | 5722 | 5722 |

| 25 | 0.0.0.0/0 | tcp | 42 | 42 |

| 26 | 0.0.0.0/0 | tcp | 49152 | 65535 |

| 27 | 0.0.0.0/0 | udp | 53 | 53 |

| 28 | 0.0.0.0/0 | udp | 389 | 389 |

| 29 | 0.0.0.0/0 | tcp | 389 | 389 |

| 30 | 0.0.0.0/0 | udp | 123 | 123 |

| 31 | 0.0.0.0/0 | tcp | 445 | 445 |

| 32 | 0.0.0.0/0 | icmp | -1 | -1 |

| 33 | 0.0.0.0/0 | tcp | 3268 | 3268 |

| 34 | 0.0.0.0/0 | tcp | 9389 | 9389 |

| 35 | 0.0.0.0/0 | tcp | 88 | 88 |

| 36 | 0.0.0.0/0 | udp | 137 | 137 |

| 37 | 0.0.0.0/0 | tcp | 135 | 135 |

| 38 | 0.0.0.0/0 | tcp | 139 | 139 |

| 39 | 0.0.0.0/0 | tcp | 636 | 636 |

| 40 | 0.0.0.0/0 | tcp | 53 | 53 |

| 41 | 0.0.0.0/0 | tcp | 3269 | 3269 |

| 42 | 0.0.0.0/0 | udp | 88 | 88 |

AWS License ManagerのRDS SAL初期設定登録後、下記のENIのセキュリティグループが自動で作成されますので、上記のルールは削除しても問題ありません。

注意:デフォルトセキュリティグループに正しい許可ルールを追加しても、下記のエラーが発生する可能性があります。

Microsoft Remote Desktop Services (RDS) のための Active Directory XXXの登録に失敗しました

The specified domain either does not exist or could not be contacted. Please ensure that the default security group for the specified VPC allow traffic to your domain controllers(s).

そのため、デフォルトセキュリティグループのインバウンドに許可ルールを追加してしまう方がいますが、デフォルトセキュリティグループのインバウンドに許可ルールがなくても問題ありません。デフォルトセキュリティグループ以外の、他の関連セキュリティグループに必要な許可ルールが追加されているかご確認ください。

対象ADのセキュリティグループのインバウンドルールが、対象ADのVPC内でドメイン環境で使用されるポートが解放されているかご確認ください。例えば、ADのIPは192.168.1.1、VPCのCIDRブロックは192.168.1.0/24になっている場合、192.168.1.1 ADのセキュリティグループのインバウンドルールにドメイン環境で使用されるポートの192.168.1.0/24 CIDRが許可されていることを確認する等。

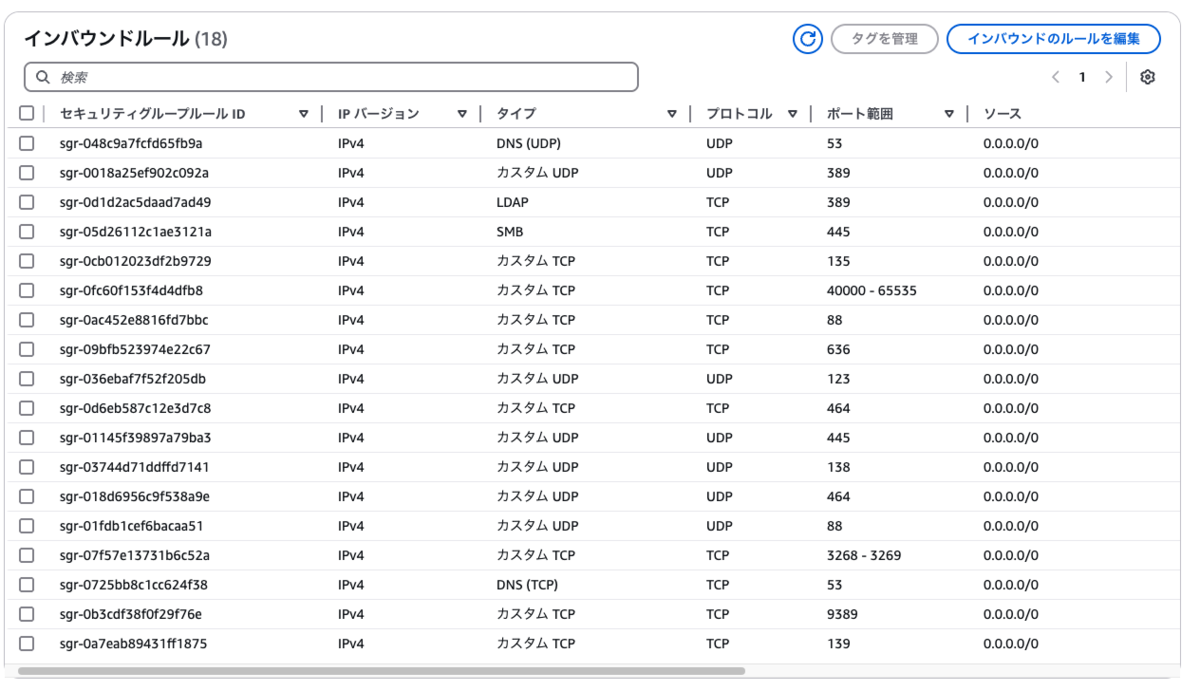

構築されたENIには、下記のセキュリティグループが自動的に作成・アタッチされます。

- インバウンドルール

| タイプ | プロトコル | ポート範囲 | ソース |

|---|---|---|---|

| DNS (UDP) | UDP | 53 | 0.0.0.0/0 |

| カスタム UDP | UDP | 389 | 0.0.0.0/0 |

| LDAP | TCP | 389 | 0.0.0.0/0 |

| SMB | TCP | 445 | 0.0.0.0/0 |

| カスタム TCP | TCP | 135 | 0.0.0.0/0 |

| カスタム TCP | TCP | 40000 – 65535 | 0.0.0.0/0 |

| カスタム TCP | TCP | 88 | 0.0.0.0/0 |

| カスタム TCP | TCP | 636 | 0.0.0.0/0 |

| カスタム UDP | UDP | 123 | 0.0.0.0/0 |

| カスタム TCP | TCP | 464 | 0.0.0.0/0 |

| カスタム UDP | UDP | 445 | 0.0.0.0/0 |

| カスタム UDP | UDP | 138 | 0.0.0.0/0 |

| カスタム UDP | UDP | 464 | 0.0.0.0/0 |

| カスタム UDP | UDP | 88 | 0.0.0.0/0 |

| カスタム TCP | TCP | 3268 – 3269 | 0.0.0.0/0 |

| DNS (TCP) | TCP | 53 | 0.0.0.0/0 |

| カスタム TCP | TCP | 9389 | 0.0.0.0/0 |

| カスタム TCP | TCP | 139 | 0.0.0.0/0 |

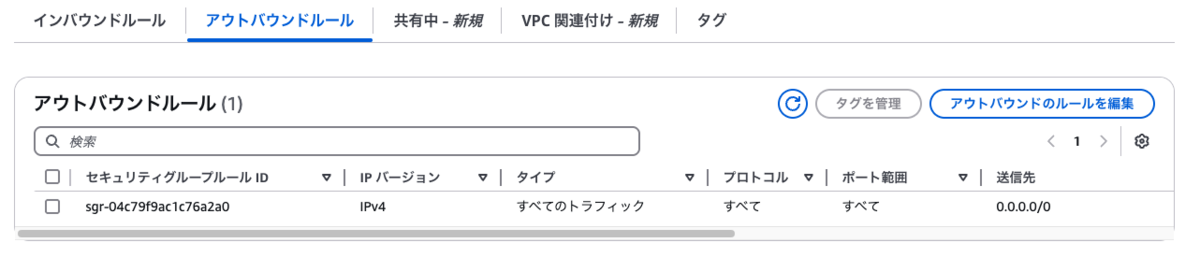

- アウトバウンドルール

| タイプ | プロトコル | ポート範囲 | 送信先 |

|---|---|---|---|

| すべてのトラフィック | すべて | すべて | 0.0.0.0/0 |

ただし、インバウンドルールで 0.0.0.0/0 をソースとして残してもよいかは、環境・要件によって異なります。個人的にこれは推奨できません。

0.0.0.0/0 の使用が禁止されている場合は、RDSH 用に構築された EC2 が属する VPC のみに限定してください。

さらに厳しい制約がある場合は、RDSH 用 EC2 のサブネット、または特定の EC2 の IP アドレスまで範囲を絞ります。

以上、御一読ありがとうございました。

本田 イーゴリ (記事一覧)

カスタマーサクセス部

・2024 Japan AWS Top Engineers (Security)

・AWS SAP, DOP, SCS, DBS, SAA, DVA, CLF

・Azure AZ-900

・EC-Council CCSE

趣味:日本国内旅行(47都道府県制覇)・ドライブ・音楽

コメント